共謀罪に抗して/内部通報サイトの構築(SecureDrop)

目次

- 1 まえおき

- 2 Secure Dropとは

- 3 どのようにしてメディアはSecureDropをインストールするのか

- 4 SecureDropはどのように機能するのか

- 5 SecureDropはどのようなテクノロジーを使っているのか

- 6 SecureDropを稼動させるにはどのようなハードの要件が必要か。そして経費はどのくらいかかるか

- 7 SecureDropのシステム管理者にはどのような能力が必要か?

- 8 SecureDroは既存の会社のネットワークとどのような関係になるのか

- 9 SerueDropのアクセスページで必要とされるのは何か

- 10 セッットアップとトレーニングにどれくらいの時間がかかるか

- 11 SecureDropを複数のジャーナリストで使うことができるか

- 12 SecureDropを別の報道機関と共有できるか

- 13 SecureDropのログはどのようなものか

- 14 どのようにSecureDropは検証されるのか

まえおき

以下は、報道機関に対して内部告発者が、身元を明かすことなく、追跡などを回避して情報を提供できるようなサイトの構築システム、SecureDropについての「FAQ」からその大半を訳したものである。SecureDropは、AP通信、Bloomsberg、Fobes、Gizmodol、Greenpeace New Zealand、The Guardian、HuffPost、The Intercept、New Internationalist、 The New York Times、ProPublica、San Francisco Chronicle、The Washington Post、USA TODAY、VICE Media、などなど英語圏を中心に大手のメディアからオルタナティブメディアまで幅広く導入しているセキュリティの強度が極めて高いシステムだ。採用しているメディアのリストをみると、この間、内部告発者による情報を積極的に報道しているところが幾つもあることに気付く。

日本は「忖度」の文化があるから、なかなか内部告発なんてできないんだよね、みたいな半ば自嘲気味な議論がありがちだが、内部告発者が抱えるリスクは日本がより過酷なわけではなく、どこの国でも政府や企業による告発者探しや法的あるいは精神的物理的な危害のリスクは大きい。しかしこうした内部告発者によって、権力の犯罪が暴かれるという事態は、少なくなるどころか近年ますます多くなっていると思う。日本は、まだこうした告発者のプライバシーを安全に保護できる技術的な条件に報道機関が十分な関心をもっていないのではないかと思う。もしSecureDropのようなシステムが日本の報道機関や社会運動、オルタナティブメディアの運動でも導入されれば、情報提供の回路は大きく改善されると思う。このシステムはオープンソースで開発されている。システムはやや複雑なところもあるが、経費は決して高くはない。こうしたシステムの導入を検討することは、共謀罪という毒薬を呑まされたこの国のあらゆる人々の人権の防衛にとって必須のことではないかと思う。

Secure Dropとは

SecureDropは、オープンソースで構築された内部通報者による投稿システムである。このシステムをインストールすることによって報道機関は、匿名の情報提供者(以下、「提供者」と書く――訳注)からのドキュメントの投稿を受けることができる。SecureDropは、当初、故Aaron Swartzによって、Wired誌のKevin PoulsenとJames Dolanの協力を得てコード化された。このプロジェクトは以前DeadDropと呼ばれていたものだ。Freedom Press Foundationは2013年10月にこのプロジェクトの管理を引き継いだ。

どのようにしてメディアはSecureDropをインストールするのか

このプロジェクトはオープンソースなので、どのような団体であれ、無料でSecureDropをインストールすることができる。また、修正もできる。インストールの詳細についてはここを参照してほしい。インストールと管理はまだ複雑なので、Freedom of the Press Foundationはインストールとセキュリティについて、情報提供者を最大限確実に保護するためのベストプラクティスのためのジャーナリストのトレーニングサポートを行なっている。サポートを受けたりアポイントメントをとるためには、ここにアクセスしてほしい。営利目的の報道機関については、インストールのサポートやメンテナンスに支払いを求めることになる。これはこのプロジェクトのための資金を維持する上で必要だからだ。

SecureDropはどのように機能するのか

SecureDropは二つの物理的なサーバを用いるように設計されている。メッセージやドキュメントを保管するpublic-facing serverとこのサーバのセキュリティのパフォーマンスをモニターする二番目のサーバだ。public-facing server上のコードは、メッセージやドキュメントをウエッブから受けとるPython web アプリケーションと安全に保管するためにGPG暗号化を行なう。このサーバはTor Hidden Serviceでのみ利用可能になっている。情報提供者は、Torを利用することが求められ、これによって提供者の身元をSecureDropのサーバからも多くのネットワーク攻撃者からも隠すことができる。基本的に、典型的な報道機関サイトにあるようなコンタクトフォームに代替するモノデ、より安全なものだ。このサイトにアクセスする情報提供者はみなユニークな「コードネーム」を与えられる。このコードネームは、提供者の実名を明かしたりe-mailに頼ったりしないでニュースサイトとの関係を確立させるものだ。提供者は、ジャーナリストからの返信を読んだり、あるいは追加のドキュメントやメッセージ継続して偽名の識別子で行なうためにコードネームを入力する。この情報提供者は、ジャーナリストの側では別の無関係なコードネームとなる。全ての提供者の投稿とジャーナリストから提供者への返信は、コレクションとしてグループ化される。提供者からの新たな投稿がある場合には、そのコレクションが投稿キューのトップになる。

SecureDropはどのようなテクノロジーを使っているのか

SecureDropはシステムを全く新しく構築することを目指してはいない。そのかわりに、提供者にとって使いやすく、ジャーナリストのセキュリティにおけるベストプラクティスをもたらすいくつかの高い評価を受けているツールをアプリケーションに採用している。なかでも次のようなツールをSecureDropは用いている。Tor(訳注:本サイトの共謀罪に抗して/資料/Torプロジェクト解説および共謀罪に抗して/ブラウザ/Tor参照)、GnuPG暗号、Apache、OSSEC、grsecurity、Ubuntu、TailsOS、air-gapである。

SecureDropを稼動させるにはどのようなハードの要件が必要か。そして経費はどのくらいかかるか

SecureDtopはフリーのオープンソースであるからインストールには経費はかからない。しかし、アプリケーションはメディアが購入しなければならないハードを必要としている。二台のサーバといくつかのメモリスティック、物理的にインターネットに接続されていないコンピュータ(air-gapped computer)であり、メディアが自分のハードを選択することもできる。しかし、ハードはメディア自身が所有し、自身が所有する安全な場所に保管されていることが重要である。我々が推奨するハードの全費用は2200ドルから2400ドルである。もしサーバのスピードや規模を犠牲にするならもっと安価になる。あるいは、組織内部のマシンをリサイクルできるならそれによっても安価になる。Freedom of the Press Foundationは、実際にあなたのオフィスを訪問してSecureDropのセットアップし、ジャーナリストのトレーニングを支援することもできる。その場合旅費が必要になる。より規模の大きなメディアについては、SecureDropの開発や技術サポートのためにプロジェクトへの寄付を強く要請します。

SecureDropのシステム管理者にはどのような能力が必要か?

- コマンドラインでのLinuxベースのシステム管理の経験があること

- ファイアウォールたスウィッチなどの(例えば、pfSense)といったネットワークハードの技術があること

- Ansible、さl、ちぇ、あるいはPuppetといったコンフィギュレーション管理の経験があること

- GPGなどのセキュアなコミュニケーションツールを使用し設定することができること

我々は最初の二点を必須と考えており、残る二点はもし可能であれば望ましいと考えている。

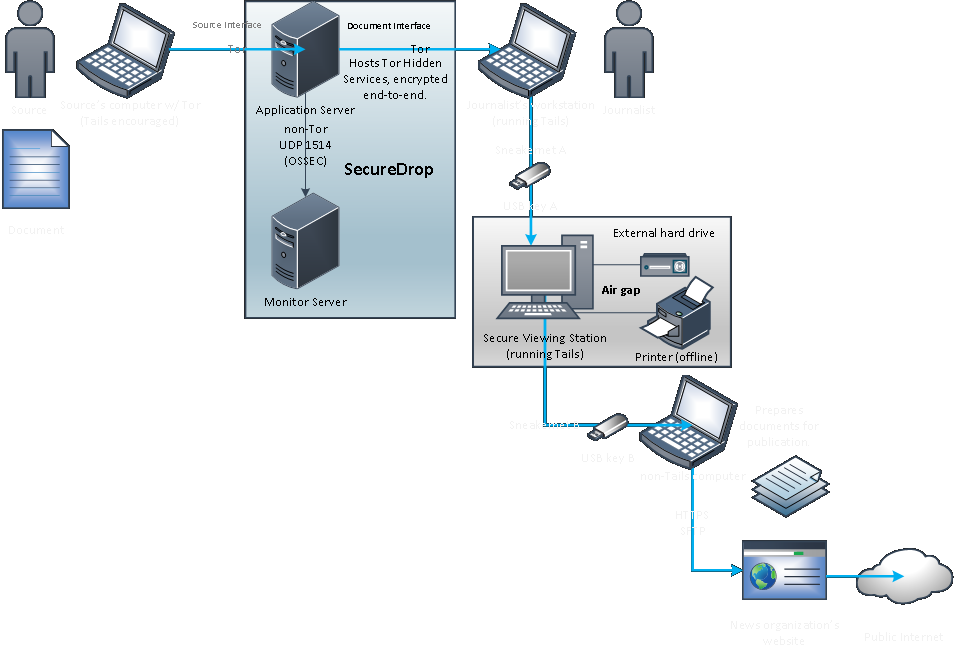

SecureDroは既存の会社のネットワークとどのような関係になるのか

SecureDropは、多くのメディアが――全てとはいわないが――これまでも攻撃者によって侵入されたことがあるか、将来その可能性があるという理解のもとに設計されている。SecureDropの環境は、専用のネットワークファイアウォールを利用することによって、完全に会社の他のシステムからは分離されたものとして設計されている。下記が、このシステムの詳細な図である。これはどのようにサーバが、ネットワークファイアウォールを通じて組織のネットワークに接続するかを示している。

ジャーナリストだけが、日常業務でつかうワークステーションでTailsOSを使ってSecureDropのサーバにアクセスできる。TailsOSを使うことで、自分のハードドライブには触ることなく、またTorの暗号化されたネットワークを通じてインターネットにアクセスすることになる。SecureDropを通じて提供者から送られるものはみなGPGの鍵ペアで暗号化され、ネットワークには接続されないエアギャップコンピュータでのみ復号化される。

SerueDropのアクセスページで必要とされるのは何か

SecureDropのアプリケーションは、TorブラウザによるTorのhidden serviceのみで動くが、報道機関は、自社の公式ウエッブ上でのSecureDropのためのアクセスページを作ることが必要になる。アクセスページは、どのようにSecureDropを使うか、報道機関のプライバシーポリシーの詳細を提供しなければならない。デフォルトでHTTPSとしてロードされるアクセスページは、第三者のトラッカーが自由にアクセスでき、適切なセキュリティのヘッダが用いられていることが重要である。我々は、[ここ https://docs.securedrop.org/en/stable/deployment_practices.html]にアクセスページの詳細なベストプラクティスガイドを掲載している。Freedom of the Press Foundationは、推奨されたセキュリティプラクティスを用いたものに「認証」を与えるSecureDropの[事例リスト https://securedrop.org/directory]を掲載している。このリストに掲載されるには、あなたの組織がベストプラクティスガイドに沿ったアクセスページを持つことが必要である。

セッットアップとトレーニングにどれくらいの時間がかかるか

報道機関の場合、一般に二日を想定している。初日は主に、管理者とともにインストールを行ない、二日目に日常的にSecureDropのチェックを行なうジャーナリストのトレーニングを行なう。場合によってはもっと短かい時間で終るかもしれないが、ネットワークやハードが特殊なものであるともっと時間がかかるかもしれない。各ステップごとのよろ詳細なスケジュールやインストールについての問題に関してはここを参照してほしい。

SecureDropを複数のジャーナリストで使うことができるか

SecureDropは複数のジャーナリストのログインアカウントに対応している。どのジャーナリストも同じものにアクセスすることになる。混乱を避けるために、通常SecureDropにアクセスできるジャーナリストを1-3人に絞り、提供者それぞれに対応する責任者が誰になるのかをはっきりさせることを推奨する。複数のジャーナリストに対応しつつ、提供者が特定のジャーナリストに情報を送れるようにするのが将来のSecureDropの課題である。

SecureDropを別の報道機関と共有できるか

セキュリティの理由があり、複数の報道機関が共有することはできない。SecureDropの利点のひとつは、第三者をあなたのコミュニケーションチャンネルから排除するという点にある。報道機関が、提供者とジャーナリストがアクセスするサーバを所有し運用する。したがって、いかなる法的な要請や命令も、それを運用する報道機関に発付されなければならないし、報道機関が(捜査機関などに)なんらかのデータを渡す前に、異議申し立てする機会をもてるようにすべきだ。もし複数の報道機関が利用するSecureDtopを第三者が運用した場合、報道機関が知らないうちに、その管理者に対して法的な命令が出される可能性がある。

SecureDropのログはどのようなものか

SecureDropのアプリケーションはあなたのIPアドレス、ブラウザ、コンピュータ、OSについての記録はとらない。更に、SecureDtopのページはサードパーティのコンテンツを含まず、あなたのブラウザに残されるクッキーを送ったりしない。サーバはデータを保管し、最新の提供者から送られてきたメッセージの時間を保存するだけである。あなたが新しいメッセージを送ると古いメッセージの日時は消去される。ジャーナリストは定期的に、SecureDropからすべての情報を消去し、リスクを最小限に抑えるために、保管すべきものはオフラインに保存してほしい。より詳細は、SecureDropを採用する報道機関の参考のために作成したサンプルのプライバシーポリシーを参照してほしい。また、SecureDropのアクセスページを作成するさいに、ログは可能なかぎり最小限しかとらないという我々のベストプラクティスに準拠してほしい。

どのようにSecureDropは検証されるのか

メジャーなコードの変更の前に、第三者のセキュリティ企業の専門家による検証が行なわれる。SecureDropの最初の検証は2013年春に実施され、ワシントン大学の調査グループとブルース・シュナイアーが行なった。その結果がこれである。重要なシステムの変更があった後に、二回目のSecureDropの検証が2013年末に、Cure53によって実施された。その結果はここで読むことができる。2014年夏に、iSEC PartnersがSecureDropの三回目の検証を実施した。そのレポートはここで読める。最近の検証は2015年夏に、再度iSEC Partonersによって実施された。ここに報告書がある。これらの検証に加えて、Bugcrowdによるバグ修正の助成プログラムを受けている。

FPFはどのようなライフサイクルサポートを提供しているのか

FPFは継続的なSecureDropのサポートを提供することにコミットしている。報道機関の管理者には若干の基本的なLinuxの経験が必要だが、FPFのスタフは下記のサポートを行なう。

- 予想されるOSSEC[訳注:OSSECは関係解析エンジンや分析エンジンを備えており、ログファイルやファイルシステムのモニタリングなどを通じてリアルタイムでの侵入検知、ルートキットの検出、よりアクティブな侵入への対応などを実施するためのソフトウェア。こうしたソフトウェアを活用することでサーバやサービスに対する不正侵入の検知が容易になる。マイナビニュース https://news.mynavi.jp/article/20160321-a107/ ]アラート

- 既存のインストールのアップグレード

- 災害復旧

- 機能についての要求

- 開発

SecureDropがユニークなところはどこか(略)

誰がSecureDropを創造したのか(略)

SecureDropはオープンソースか(略)

SecureDropにどのように寄与できるか(略)