共謀罪に抗して/資料

Tor関連

以下は、Torプロジェクトのページの解説を訳したものだ。 https://www.torproject.org/about/overview.html.en

概観

Torネットワークは、インターネットのユーザがプライバシーと安全を図れるようにサーバを運用しているボランティアグループである。Torのユーザは、 ネットワークに直接接続せずに、一連の仮想トンネルを通って接続する。こうすることで、組織も個人も公共のネットワーク上でプライバシーを侵害されずに情報をシェアすることができる。同様に、Torは、ブロックされたサイトやコンテンツにユーザがブロックを回避する別の方法でアクセスできるようにすること で、効果的に検閲を回避するツールにもなる。Torは、また、ソフトウェアの開発者がプライバシー保護を特徴とする新たなコミュニケーションツールを開発するための場所を作り出すことにも用いることができる。

個人は、Torを、自分達や家族を追跡させないようにウエッブサイトを守ったり、ニュースサイト、インスタントメッセージサービスへのアクセス、あるい はこれらが地域のインターネットプロバイダーによってブロックされているといった場合に、接続を維持するために用いることもできる。Torの隠されたサービス[1]は、サイトの場所を明かすことなくユーザがウエッブサイトなどのサービスを行なえるようにする。個人はまた、Torを社会的に慎重な取り扱いが必要なコミュニケーション、 たとえば、レイプや虐待の被害者(サバイバー)たちや、病いをかかえた人たちのチャットルームやウエッブフォーラムとして用いることができる。

ジャーナリストはTorを、内部告発者や異議申し立て者との間でより安全にコミュニケーションすることを可能にする。NGOは、Torによって、国外で自 分達の組織で働く者たちが、周囲に当の組織で働いていることを誰にも知られることなく、本国のウエッブサイトにアクセスすることを可能にする。

Indymediaのような組織はTorを、自分達のメンバーのオンラインプライバシーとセキュリティを守るものとして推奨している。電子フロンティア財 団(EFF)のようなアクティビストグループもTorを市民的自由のオンラインのメカニズムとして推奨している。企業もまたTorを競合分析[2]を 行なったり、機微に関わる調達を盗聴から防衛する安全な方法として用いている。彼らはまたこれを伝統的なVPNに代替するものとして用いている。というの もVPNでは正確なコミュニケーションの量やタイミングがわかってしまうからだ。どの場所で従業員が深夜まで働いているのか、どの場所で、求職ウエッブサ イトを従業員が閲覧しているか、どの調査部門が会社の著作権弁護士とコミュニケーションしているかはわかってしまう。

米国海軍のある部門はTorをオープンソースの情報収集のためにい利用している。そしてこうしたチームのひとつは、中東に派遣されている最中にTorを利 用した。法執行機関は、政府のIPアドレスが相手のウェッブのログに記録されずにアクセスし監視したりおとり捜査の安全を確保するために、Torを使って いる。

Torを利用している様々な人々は実際に、Torの安全性を確保する一部をなしている。[3]Torはネットワークの他のユーザ[4]のなかにいるあなたを隠す。従って、Torのユーザがよりポピュラーになり多様になればなるほど、それだけあなたの匿名性は保護されることになるだろう。

なぜ必要か

Torを用いることは、「トラフィック分析」[5]と 呼ばれるインターネット監視のよく知られた方法からあなたを守る。トラフィック分析は,公共のネットワークを用いて誰が誰と話しているのかを推測するため に用いられる。あなたのインターネットのトラフィックの発信源と相手先を知ることは、第三者にあなたの振舞いや関心を追跡可能にする。これは、もしたとえ ば、eコマースサイトがあなたの国や所属組織に基いて価格を差別化するために用いるとすれば、あなたの家計に影響することになる。あなたが誰でどこにいる のかを知られれば、あなたの仕事や物理的な安全の脅威にすらなりうる。たとえば、あなたが外国に旅行してあなたの会社のコンピュータにアクセスしてメール をチェックしたり送ったりすれば、あなたの国籍や職業関係をネット監視している誰かに知られる可能性がある。たとえ接続が暗号化されていても、である。

どのようにトラフィック分析は機能するのか。インターネットのデータのパケット[6]は二つの部分に分かれている。データそのもの[7]と 通信経路に用いられるヘッダである。データそのものは、電子メールなのか、ウエッブページなのか、あるいはオーディオファイルであるのか、何であれ、相手 に送られる通信内容そのものである。あなたのコミュニケーションのデータそのものが暗号化されていたとしても、それでもトラフィック分析は、あなたがなにをしているのか、あなたが語っていることについても多分判明できる。というのも、トラフィック分析はヘッダをターゲットにして、発信源、宛先、データの大 きさ、計時(タイミング)などに焦点をあてるからだ。[8]

プライバシーの考え方の基本問題は、あなたのコミュニケーションの受け手は、送り主があなただということをヘッダを見ることでわかるというところにある。 だから、インターネット・サービスプロバイダーなど正規の継者は送り主が誰であるかを知ることが可能であり、時には不正な中継者でも可能な場合がある。トラフィック分析の極めて単純な形態は、ネットワークの送り手と受け手のあいだのどこかにじっと潜んでいて、ヘッダを見ているということもありえるのだ。

しかし、もっと強力なトラフィック分析もある。ある種の攻撃者はインターネットの複数の場所をスパイし、洗練された統計技術を用い、多くの様々な組織や個 人のコミュニケーションパターンを追跡する。暗号はこうした攻撃に対抗する手立てにはならない。というのも、暗号はインターネットのトラフィック内容を隠すだけで、そのヘッダは隠せないからだ。

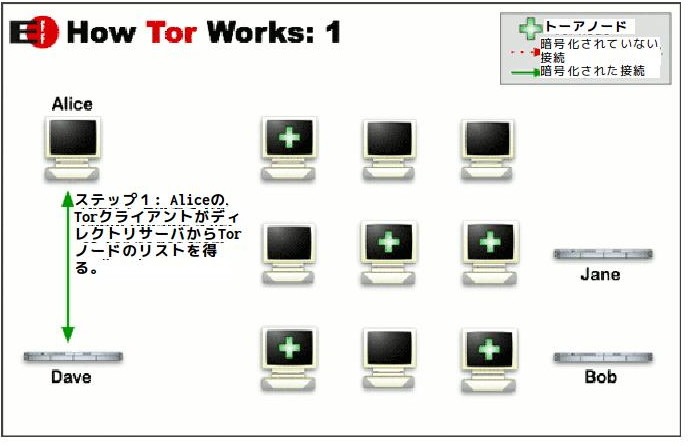

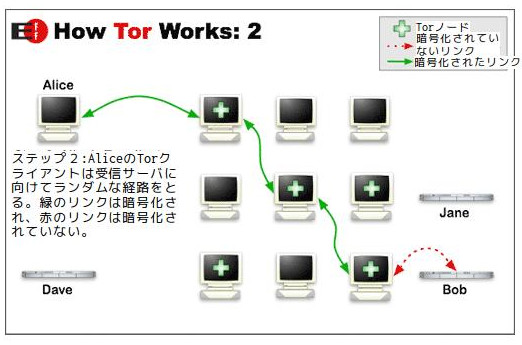

Torは、あなたのインターネット上の複数の場所との通信を分散させることによっって単純なトラフィック分析も洗練されたものも、そのリスクを軽減するの に役立つ。だから、単一の接続ポイントがあなたの送信先とリンクするわけではない。この考え方は、あなたを追跡する誰かを巻くために、追跡しにくい曲りくねった道を利用するのと似ている。そしてそのあとで、あなたの足跡を定期的に消す。発信元から宛先まで直行するかわりにTorネットワーク上のデータパケットは、あなたを保護するいくつかのリレーサーバを経由してランダムな経路をとる。こうして誰もあなたのデータの送受信を見張ることのできるどこか特定 のポイントをとることができなくなる。

Torにおいてプライベートなネットワーク経路を形成するために、ユーザのソフトウェアやクライアントは徐々に追加的にネットワークのリレーサーバを介し た暗号化された接続回路を構築する。この回路は一度に一つの経路(ホップ)を伸ばす。この経路上にある各々のリレーは、どのリレーが自分にデータを送り、 どのリレーにそのデータを送るのかだけしかわからない。どの個々のリレーもデータパケットの経路全体を完全に知ることはない。クライアントは、各ホップが そこを通過する接続を確実に追跡できないように、この回路上のひとつひとつのホップごとに別々の暗号化を行なう。

いったん接続が確立されると、多くの種類のデータがやりとりされ、幾つかの異ったソフトウェア・アプリケーションがTorネットワーク上で作動する。各々のリレーは回路上の一つのホップしか見えないので、盗聴者も危険に晒されているリレーもこの接続の発信源と宛先を繋ぐトラフィック分析を用いることができ ない。TorだけがTCP[9]のストリームのために作動し、SOCKS[10]をサポートしている何らかのアプリケーションによって利用することができる。

効率性のために、Torのソフトウェアは、10分以内に繰り返される接続に対しては同じ回路を用いる。それ以上の時間が経ったあとでの接続要求には、以前の接続から新しい接続を分けて、新たな回路で繋ぐ。

匿名性を維持する

Torは全ての匿名性の問題を解決できるわけではない。Torは、データの配送を保護するということだけに焦点を当てている。あなたは、もしアクセスして いるサイトがあなたを特定できるような情報を得てほしくないのであれば、特別なプロトコルをサポートしているソフトウェアを用いる必要がある。たとえば、 Torブラウザ[11]がそれである。このブラウザは、あなたのコンピュータの環境設定についてのいくつかの情報を相手に与えずにウエッブをブラウズできるものだ。

また、あなたは自分の匿名性を保護するために、利口に振る舞うことが必要だ。ウエッブのフォームであなたの名前その他あなたを特定できる情報を与えないこ とだ。ウエッブブラウシングを十分高速に保っている他のすべての匿名化ネットワークと同様、Torもエンド・トゥ・エンド(end-to-end)のタイ ミング攻撃[12]に対する保 護を提供していない。もしあなたへの攻撃者があなたのコンピュータからのトラフィックを監視できるのであれば、そしてまた、そのトラフィックがあなたが選 択した宛先に到達するのであれば、攻撃者は、それらが同じ回路の一部であることを発見できる統計分析を用いることが可能だ。

Torの将来

今日のインターネット上で利用可能な匿名化ネットワークを提供することは、現在進行形のチャレンジである。我々はユーザのニーズを満たすソフトウェアを必 要としている。我々はまた、できる限り多くのユーザが利用できるようにネットワークを維持したい。セキュリティとユーザビリティは相反するものであっては ならない。Torのユーザビリティが向上すればするほど、より多くのユーザの関心を引き、これが各々のコミュニケーションの発信と受信を増加させることに なるだろう。こうして皆のセキュリティが向上するのである。我々は進歩している。しかし、我々はあなたの支援を必要としている。どうか、リレーを稼動させるとか開発者としてボランティアで協力してほしい。

法律、政策、テクノロジーの現状の傾向は、私たちがオンラインで自由に話したり読んだりする能力を削ぎ、今までになかったほど匿名性を脅威にさらす方向に ある。こうした傾向はまた、国家安全保障をもい損ない、個人、組織、企業、そし政府の間でなされるコミュニケーションの重要なインフラが、ネットワーク分 析によってより脆弱になっている。新規のユーザやリレーはいずれも、あなたのセキュリティとプライバシーのコントロールをあなたの手にとりもどすように Torの能力を高める更なる多様性を提供しているのである。

なぜProtonMailはGmailより安全か (アンディ・イェン)

ProtonMail vs Gmail

ProtonMailは、Eメールセキュリティについて、根本的に異なるアプローチをとっている暗号化されたEメールサービスである。Gmailと比較してProtonMailのセキュリティがどのようなものかを見てみよう。

2014年にProtonMailは、end-to-end暗号化によるデータ保護による世界初のEメールサービスとなった。そして、今日では世界で最も人気のある安全なEメールサービスとして世界中に数百万人のユーザがいる。ProtonMailのテクノロジーはしばしばテクニカルライター(あるいは時には不正確に報道されたりする)によって誤解されている。そこでこの文章では、どのようにProtonMailのテクノロジーがGmailとは異なるのか、何がProtonMailをより安全なものにしているのかを明確に説明することを目指したい。

あなたのメールを読めるのはあなただけだ

ProtonMailの暗号化は、あなた以外の誰もあなたのメールボックスにあるメッセージを読むことができないことを意味している。実際、ProtonMail(の管理者)ですらあなたのメッセージを読むことはできない。他方で、Gmailはあなたの、一通一通のメールをすべて読むことができる。[13]もし、あなたが、内密なコミュニケーションの全てに対してGoogleの無制限のアクセスを与えることに不安を感じるのであれば、ProtonMailのデータプライバシーに対するアプローチはより高い安全性を提供するだろう。

データ漏洩事案におけるセキュリティの強化

ProtonMailはゼロナレッジ暗号(Zero Knowledge Encryption)を用いている。これはわたしたち(ProtonMailの管理者)がユーザのメッセージを復号することが技術的に不可能だということを意味している。ゼロナレッジ暗号はあなたのメールボックスの全てのメッセージに適用されている。たとえ、他のProtonMailユーザ以外から送られてきたメッセージについてもそうである。

これは、Fmailと比べてもより協力なセキュリティを提供する。というのも、たとえProtonMailから何らかの情報が漏洩したとしても、ProtonMailには暗号化されたメッセージだけが保存されているので、あなたのメッセージは安全なままに保たれる。言い換えれば、もし攻撃者がProtonMailからEメールを盗んだとしても攻撃者はそれを復号化する能力を持てないだろう。ProtonMailですらそれを復号できなのである。ゼロナレッジ暗号の使用は、致命的なデータ漏洩に対する回復力の強力なレイヤーを追加することになる。

追跡も記録もしない

Googleは文字通りユーザによるあらゆる行動を記録している。[14]これには、あなたのIPアドレス、検索行為、あなたがどのメールを開封したか、あなたかどのウエッブを閲覧したかなどなどが含まれている。ProtonMailはこれとは正反対のアプローチをとっている。デフォルトではユーザの行動を監視もしないし記録もしない。IPアドレスについても、である。

送信途中のメッセージの暗号化

保存されているEメールのセキュリティに加えて、送信途中にあるEメールのセキュリティも考慮しなければならない。ProtonMailとGmailは両方とも、外部のEメールプロバイダーとのコムニケーションに際して可能であれば、TLS暗号化を利用した特別な保護を提供している。しかし、ProtonMailはend-to-wnd暗号化をもサポートすることによって更にもう一歩先を行く。

端的に言えば、end-to-end暗号化とは、メッセージが送り手のデバイスで(メッセージが送り手のコンピュータや携帯電話から送信される前に)暗号化され、受け手によって、受け手のデバイスでのみ複合化されるということを意味している。これは、送り手と受け手の間でそのEメールを搬送したり傍受する第三者(つまり、インターネット・サービス・プロバイダー、NSA、あるいはメールサーバとしてのProtonMail自身)はこのメッセージを復号して見ることができないということを意味している。

この強力な保護が可能になるのは、ProtonMailがPGPEメール暗号化を組み込んでいるからだ。end-to-end暗号化は、ProtonMailユーザ間でのやりとりであればいつでも自動的に行なわれユーザの操作はいらない。企業がEメールホスティングのためにProtonMailを使うということは、被雇用者間の全てのコミュニケーションが自動的にend-to-endの暗号化によって保護されるということを意味している。[15] ProtonMailはまた、ProtonMailを利用していない受信者とのend-to-endで暗号化されたメッセージの送受信をサポートしている。[16]end-to-end暗号化の利用は、セキュリティに意識のある個人や団体にとってより好まし選択肢である。

より小さな攻撃対象領域

ProtonMailはEメールとVPNのサービスしか提供していない。従ってあなたのProtonアカウントは他の数百ものサービスとは連動していない。Googleと比べて、ProtonMailはより小さなターゲットであって、他のサービスの脆弱性であなたのEメールアカウントが漏洩するリスクはより小しさい。

Gmailは大企業だからより多くの技術者を抱えており、セキュリティもしっかりしているはずだと考えるかもしれない。しかし、セキュリティは企業の規模には比例しないということを証明する多くの証拠がある。実際、大企業はしばしばより多きな攻撃対象領域をもつためにもっとも大きなセキュリティの脆弱性をもつ。YahooやEquifaxは最近のそうした事例だろう。100%のセキュリティはありえず、歴史は、いかなるシステムも漏洩がありうることを示している。ProtonMailのユーザデータを保護する特徴的な能力は漏洩といった事象においてすら貴重な助けとなる。

強力なアクセス認証

ProtonMailはユーザの認証情報(IDやパスワード)を保護するために[Secure Remote Password https://protonmail.com/blog/encrypted_email_authentication/]を用いている。これはユーザの認証情報を取得するための総当たり攻撃をすることを困難にする。たとえん、攻撃者がその被害を被ったネットワークを支配していたとしてもである。GmailもProtonMailも二要因認証(2FA)をサポートしている。これは、ログインするたびに入力されるユニークなコードが通常別々のハードウェアデバイス上で生成されることを求めることによってセキュリティの追加的なレイヤを提供するものだ。しかし、ProtonMailは更に、強力な2FA手法だけを用い、SMS上のSFA[17]といったより弱い手法を採用せずに、更にもう一歩先を行く。

スイスとヨーロッパのプライバシー法による保護

ProtonMailはユーザのデータをスイスのような強力なプライバシー保護のあるヨーロッパ諸国に置いている。これは、Gmailとちがって、ProtonMailはプライバシー侵害的な米国の司法制度(対外諜報監視法the Foreign Intelligence Surveillance Act[18]など)の支配を受けないし、NSA[19]のために働くことを強制されることもない。ProtonMailのよって、あなたのデータは、完全にヨーロッパのプライバシー規制によるコンプライアンスのもとで、常に必ずヨーロッパに置かれることになる。ProtonMailのアプローチはEU 一般データ保護規制(GDPR)25条に従うものとなっている。[20]

この条文では、サービスはプライバシー・バイ・デザイン(Privacy By Design)の原則に意図して従うことを義務づけている。

ゼロナレッジ暗号化は、たとえスイスの裁判所にデータ開示の並々ならぬ要求を求める訴えが起こされても、暗号化されたEメールしか渡すことができない。スイスの会社としてProtonMailは米国あるいはEUの民事訴訟においてデータを渡すことを強制できない。したがって、あなたがプライバシーについては気にしないとしても、ProtonMailはビジネス、ジャーナリスト、アクティビスト、そして米国の機関や法廷の手が及ぶこと[21]を危惧する人々にとって、理想的な選択なのである。

利害衝突がないこと

テクノロジーや法的な違いに加えて、ProtonMailとGmailは、またビジネスの実践にも非常に大きな違いがある。Gmaiが世界最大かつ最も出しゃばった広告プラットフォーム[22]であるが、ProtonMailはプライバシーの権利を保護することとデジタル時代の民主主義を保護することを目的として設立された。

GoogleはGmailその他のサービスを個人データを取得するために無料で提供して金儲けをする。こうした収集された個人データを広告主に売るのだ。他方でProtonMailは最優先として、常にユーザのプライバシーがある。というのも、私たちの唯一の顧客は、広告主ではなく私たちのユーザだからだ。したがって、GmailとProtonMailの間の選択はまた個人的な選択でもある。つまり、自分のプライバシーを犠牲にしたいのか、それともプライバシーを尊重するサービスを利用したいのか、という選択である。

結論

GmailとProtonMailはともにEメールアカウントを提供している。しかし、似ているのはここまでだ。テクノロジー、法的保護、プライバシー対する位置付けに関しては、両者の間には大きな隔りがある。もしあなたがEメールアカウントが欲しいのであるなら、そのサービスもあなたのニーズに見合うものであるのが望まいしだろう。もしEメールのセキュリティが、とくにプライバシーがあなたにとって重要であるなら、あなたはGmailのかわりにProtonMailを選択することを検討すべきだと思う。

出典: https://protonmail.com/blog/protonmail-vs-gmail-security/ Why ProtonMail is more secure than Gmail Posted on October 22, 2017 by Andy Yen

著者について

アンディ・イェン Andy Yen

ProtonMailの共同創設者、長年、プライバシーの権利の主唱者であり、TED、SXSW、Asian Investigative Journalism Conference でオンラインプライバシーについて発言してきた。これまでAndyは、CERNの研究員を務めてきた。Harverd Universityで素粒子物理学の学位を取得。彼のTEDでの講演でProtonMailについてもっと詳しく知ることができる。

どのようにしてGoogleを捨てるか(Tutanotaのサイトから)

(訳者まえがき)以下は、end-to-end暗号化メールを提供しているTutanotaのサイトのブログ記事を訳したものだ。ProtonMailのサイトから翻訳転載した「なぜProtonMailはGmailより安全か (アンディ・イェン)とともに参考にしてください。

多くの人たちにとってインターネットとはGoogleのことだ。検索、メール、ビデオなどグーグルはインターネットにおける主要なプレイヤーだ。しかし、Googleは、その様々なサービスを横断して収集した全てのデータをターゲッティング広告[23]に利用し、インターネットの大手企業と極めて自由に共有することで利益をあげている。わたしたちのプライバシーを取り戻すために、こうした無制限のデータマイニング[24]を終らせる時がきた! この文章は、いかにしてあなたのデータをGoogleとシェアしないでインターネットを利用できるのかについてのクイックガイドである。

皆が自分達データを欲しがっていることをますます多くの人々が理解するようになって、プライバシーに配慮したツールを使うこと、とりわけその最上の方法が暗号化が組み込まれたツールを使うことが唯一の大量監視を阻止する方法だということに気付きはじめている。プライバシーに配慮したツールの数は急速に増加しており、ますます多くの人々が自分のパーソナルデータを防衛しはじめている。

Googleですらより多くの人々が自分のプライベートなデータを保護したいということを理解している。Googleは現在、あなたのEメールをスキャンしたりしないと約束しているが、これはマーケティング戦略にすぎない。この約束とは違って、GoogleはあなたのGmailの受信箱全体をスキャンできることを誰もが知っている。ユーザの受信箱をスキャンしないというポリシー( no-scan policy)はGmailのend-to-end暗号化プロジェクトが終ったように、店晒しになって、終りを告げるかもしれない。[25]

GmailからTutanotaへの切り替え

Gmailに対する最も優れた代替物として、わたしたちの暗号化メールサービスを試してほしい。Tutanotaのメールボックスは全てend-to-endで暗号化されており、完全に監視の目から保護されている。私たち開発者ですらあなたのEメールを読むことはできない。Tutanotaのメールボックスは、全てのメールと住所録をend-to-endで暗号化することによって、完全に安全を確保している。あなたは自動的に、end-to-endで暗号化されたメールを送ることもでき、あなたとメールの宛先の人だけがあなたのメールを読むことができる。今日、これを試して、あなた自身の安全なメールアカウントを登録してほしい。

end-to-end暗号化に加えて、あなたはTutanotaにおけるSSL[26]の設定が、DESSEG、DANE、DMARC、DKIM、PFS & STARTTLSをサポートする最新のものだと思って間違いない。Tutanotaは、A+のレートをSecurityheaders.ioから得ている。Gmailは、これに対して、Aランクを取得していない。

Google検索をやめ、DuckDuckGoとQwantを 使おう

Google検索は広範に利用されている。というのも、過去においてlGoogle検索は、唯一信頼性のある結果を即座に与える唯一のものだったからだ。しかし、プライバシーに配慮した検索エンジンは過去数年の間に急速に追いつき、これらを使わない理由はなくなった。私たちは、フランスに拠点を置くQwantと米国に拠点を置くDuckDuckGoを試してみるように薦めたい。

Chromeから Brave、FireFox、あるいはTor Browserへの切り替え

現在ではGoogle Chromeよりもプライバシーに配慮したいくつかのブラウザがある。Braveは自動的に広告とトラッカーをブロックするオープンソースのブラウザだ。Firefoxはユーザのプライバシーを尊重していることで知られる定評のあるブラウザだ。もしあなたがオンラインでブラウズをするときにより厳格な匿名性を必要とするなら、Tor Browser[27]を薦める。

Google Driveの使用をやめて、Tresoritを試してみよう

Google Drive[28]を使う場合、あらゆるファイルはGoogleのサーバに暗号化されないまま保存されていることを知らなければならない。このサーバにアクセスできる誰もが簡単にコピーした読んだりできるのだ。暗号化された別の選択肢として、Tresoritがある。これは有料のサービスで、end-to-end暗号化ファイルをシェアしたり同期させたりできる。あなたの許可なく誰かがあなたのファイルにアクセスしたり読んだりするような恐れなしにクラウドで安全に暗号化されたファイルを保存できる。

YouTube ではなくVimeoでビデオを見よう

YouTube[29]に対する優れたオルタナティブはVimeoだ。もしあなたが探すビデオがVimeoにない場合は、Youtube-nocookieのドメインを経由してDuckDuckGoで視聴する[30]これで完全にGoogleをやめるわけではないが、より好ましいプライバシー保護をもたらす。

Google Mapsのかわりに OpenStreetMapを使う

OpenStreetMapは、オンラインで場所を探すうえでGoogleMapに代わる素晴しいものだ。世界地図を自由に編集できることを目的としたオープンソースのプロジェクトだ。

今日から切り替えてインターネットの明日を変えよう

オンラインの大量監視がごくあたりまえになっていることを私たちは皆知っている。しかし、オンラインの監視をより困難にするように私たち一人ひとりが変化を起こすことは可能だ。その大きな第一歩は、プライバシーに配慮したサービスを使うことだ。もし可能であれば暗号化を組み込んだサービスを使うことだ。

今日から変えよう、あなたのプライバシーを取り戻すことは、思っているほど難しいことではない。

出典:https://tutanota.com/blog/posts/how-to-leave-google-gmail

- ↑ https://www.torproject.org/docs/hidden-services.html.en Torの "rendezvous points"を用いたウエッブやインスタントメッセージのサービス。

- ↑ ライバル企業を調査、分析すること。

- ↑ Alessandro Acquisti, Roger Dingledine, and Paul Syverson "On the Economics of Anonymity" https://www.freehaven.net/doc/fc03/econymics.pdf

- ↑ https://www.torproject.org/about/torusers.html.en Torの来歴(英語)

- ↑ (訳注)トラフィック、通信回線やネットワーク上で送受信される信号やデータを指す。Webの分野では、WebサーバやWebサイトへの外部からの接続要 求数、アクセス数、送信データ量などのことや、サイトやページの間を行き来する閲覧者の流れのことをトラフィックということが多い。(IT用語辞典、e- wordsのサイトより)

- ↑ パケット(訳注)データ通信ネットワークを流れるデータの単位で、伝送されるデータ本体に送信先の所在データなど制御情報を付加した小さなまとまりのこと。大きなデータを複数のパケットに分解して送受信することで、一本の回線や伝送路を複数の通信主体で共有して効率よく利用することができる。一般的には 末端から末端まで(大本の送信元から最終的な宛先まで)運ばれるデータの単位のことを指し、通信経路が複数の通信媒体やネットワークにまたがる場合も、それらの間を転送されて送り届けられるようなものを意味することが多い。(IT用語辞典、e-wordsのサイトより)

- ↑ (訳注)原語は、data payload。payloadは、ロケットの燃料などの部分を除いた実際の積載物の量などを意味する。ここでは、配送に必要な情報を収めたヘッダを除いたデータの本体を指す。

- ↑ (訳注)暗号化によるデータの送受信の場合でも、ヘッダ(メタデータともいう)の部分は暗号化できない。

- ↑ (訳注)TCP。インターネットなどの通信における技術的な規約(プロトコルという)のひとつ。通信相手の状況を確認して接続を確立し、データの伝送が終わると切断するという手順などが定められている。(IT用語辞典、e-wordsのサイトより)

- ↑ (訳注)SOCKS。インターネットと組織内部の間を繋ぐ通信のプロトコルのひとつ。

- ↑ (訳注) https://www.torproject.org/projects/torbrowser.html.en Torにはブラウザの他に以下のような複数のプロジェクトがある。Googleアンドロイド用のOrbot、TorをプレインストールしてあるLinux ベースのLive CD(USB)、Tails、ネットワークの検閲状況をモニアーするOONIなど。いずれも上記のURLからアクセスできる。

- ↑ (訳注)タイミング攻撃、様々な入力を与えた時の処理時間の違いを統計的に処理して 内部の秘密鍵を推測すること。(IT用語辞典、e-wordsのサイトより)

- ↑ Google Will Keep Reading Your Emails, Just Not for Ads http://variety.com/2017/digital/news/google-gmail-ads-emails-1202477321/

- ↑ Google tracks everything you do. Here's how to delete it https://www.wired.co.uk/article/google-history-search-tracking-data-how-to-delete

- ↑ Introducing ProtonMail Professional – Encrypted Email for Organizations https://protonmail.com/blog/encrypted-email-for-organizations/

- ↑ Encrypt Message for Non-ProtonMail Recipients https://protonmail.com/support/knowledge-base/encrypt-for-outside-users/ Using ProtonMail with Facebook PGP emails https://protonmail.com/support/knowledge-base/using-protonmail-with-facebook-pgp/

- ↑ This is why you shouldn’t use texts for two-factor authentication https://www.theverge.com/2017/9/18/16328172/sms-two-factor-authentication-hack-password-bitcoin

- ↑ Sorting Out US Surveillance Methods, Laws https://www.voanews.com/a/sorting-out-united-states-surveillance-methods-laws/3807708.html

- ↑ What Yahoo’s NSA Surveillance Means for Email Privacy https://protonmail.com/blog/yahoo-us-intelligence/

- ↑ (訳注)「個人データの取扱いに係る自然人の保護及び当該データの自由な移転に関する欧州議会及び欧州理事会規則(一般データ保護規則)(仮日本語訳)2016年8月 一般財団法人日本情報経済社会推進協会 第25条 データ保護バイデザイン及びデータ保護バイデフォルト Article 25 Data protection by design and by default 1. 到達水準、実施の管理費用、取扱いの性質、範囲、文脈及び目的、並びに取扱いによって引き起こされる自然人の権利及び自由に関するリスクの様々な可能性及び重大性を考慮し、管理者は、本規則の要件に合致させるため及びデータ主体の権利を保護するため、取扱いの手法を決定する時点及び取扱い時点の両時点において、適切な技術的及び組織的対策(例えば仮名化)を実施しなければならず、データ保護の原則(例えばデータ最小化)を効果的な方法で履行すること及び必要な保護措置を取扱いと統合することが意図された対策がとられるものとする。 1. Taking into account the state of the art, the cost of implementation and the nature, scope, context and purposes of processing as well as the risks of varying likelihood and severity for rights and freedoms of natural persons posed by the processing, the controller shall, both at the time of thedetermination of the means for processing and at the time of the processing itself, implement appropriate technical and organisational measures, such as pseudonymisation, which are designed to implement data-protection principles, such as data minimisation, in an effective manner and to integrate the necessary safeguards into the processing in order to meet the requirements of this Regulation and protect the rights of data subjects. 2. 管理者は、デフォルトで各具体的取扱いの目的に必要な個人データのみが取り扱われることを保証するための適切な技術的及び組織的対策を実施しなければならない。当該義務は収集された個人データの量、取扱いの範囲、保存期間及びアクセス可能性に適用される。特に当該対策は個人データが個人の介在なしに不特定多数の自然人にアクセスされないことをデフォルトで確かなものにしなければならない。 2. The controller shall implement appropriate technical and organisational measures for ensuring that, by default, only personal data which are necessary for each specific purpose of the processing are processed. That obligation applies to the amount of personal data collected, the extent of their processing, the period of their storage and their accessibility. In particular, such measures shall ensure that by default personal data are not made accessible without the individual's intervention to an indefinite number of natural persons. 3. 第42条による承認済認証メカニズムは、本条第1項及び第2項で規定されている要件の遵守を証明する要素として用いられてもよい。 3. An approved certification mechanism pursuant to Article 42 may be used as an element to demonstrate compliance with the requirements set out in paragraphs 1 and 2 of this Article.

- ↑ Google, unlike Microsoft, must turn over foreign emails: U.S. judge https://www.reuters.com/article/us-google-usa-warrant/google-unlike-microsoft-must-turn-over-foreign-emails-u-s-judge-idUSKBN15J0ON

- ↑ Google's ad-tracking just got more intrusive. Here's how to opt out https://www.wired.co.uk/article/google-ad-tracking

- ↑ インターネット利用者が閲覧したサイト、検索履歴、検索キーワードなどを基に利用者の興味や嗜好(しこう)性を解析し、これに的(ターゲット)を絞った広告を配信する手法(コトバンク

- ↑ 企業が蓄積した大量のデータを解析し、経営やマーケティングに有用な相関関係やパターンを探り出す技術。 (コトバンク)

- ↑ (訳注)end-to-end暗号化については、なぜProtonMailはGmailより安全か (アンディ・イェン)を参照。

- ↑ (訳注)データを暗号化して送受信する手順のひとつ

- ↑ (訳注)Tor Browserの詳細は、本サイトの[Torブラウザを使う]を参照

- ↑ (訳注)Googleが提供しているクラウドサービス

- ↑ (訳注)2006年GoogoleがYoutubeを買収している。

- ↑ (訳注)この視聴方法が可能かどうかは確認できていない。

- 共謀罪に抗して

- 共謀罪に抗して/OS

- 共謀罪に抗して/OS/Debian

- 共謀罪に抗して/OS/Debian/Tips

- 共謀罪に抗して/OS/Debian/環境設定

- 共謀罪に抗して/OS/Tails

- 共謀罪に抗して/よくある質問

- 共謀罪に抗して/ディスク暗号化

- 共謀罪に抗して/ディスク暗号化/Cryptomator

- 共謀罪に抗して/ディスク暗号化/Veracrypt

- 共謀罪に抗して/ブラウザ

- 共謀罪に抗して/ブラウザ/Tor

- 共謀罪に抗して/メール

- 共謀罪に抗して/メール/Protonmail

- 共謀罪に抗して/メール/Protonmail/onionアドレスによる接続

- 共謀罪に抗して/メール/Protonmail/セキュリティ

- 共謀罪に抗して/メール/Tutanota

- 共謀罪に抗して/メール/メーリングリストのリスク回避

- 共謀罪に抗して/内部通報サイトの構築(SecureDrop)

- 共謀罪に抗して/資料

- 共謀罪に抗して/資料/Torプロジェクト解説

- 共謀罪に抗して/資料/どのようにしてGoogleを捨てるか

- 共謀罪に抗して/資料/なぜProtonMailはGmailより安全か